May252020

在Spring Boot中集成FreeMarker:步骤与最佳实践

在开发Web应用程序时,渲染动态模板是一个常见的任务。Spring Boot提供了对多个模板引擎的支持,其中包括FreeMarker。FreeMarker是一种强大且灵活的模板引擎,可以帮助我们生成动态内容。本篇博客将带领您逐步了解在Spring Boot中集成FreeMarker的步骤和最佳实践。

步骤一:添加依赖

首先,您需要在pom.xml文件中添加FreeMarker的依赖项。以下是一个示例:

<dependency>

<gr...阅读全文

抢沙发

May242020

Vue.js前端开发入门教程

什么是Vue.js?

Vue.js(简称Vue)是一款用于构建用户界面的JavaScript框架。它采用了MVVM(模型-视图-视图模型)的架构模式,能够通过响应式的数据绑定实时反映数据的变化。Vue.js非常灵活且易于学习,因此成为了目前最受欢迎的前端框架之一。

安装Vue.js

在开始之前,我们先来了解一下如何安装Vue.js。

可以通过以下方式来安装Vue.js:

CDN引入

<!DOCTYPE html>

<html>

<...阅读全文

May152020

Vue.js开发:从入门到实战

Vue.js是一款流行的JavaScript框架,用于构建用户界面。它具有简单易学、灵活、高效的特点,使得它成为现代Web开发的首选工具之一。在本篇博客中,我们将介绍Vue.js的基本概念和使用方法,并通过实例展示如何在实战项目中应用Vue.js。

Vue.js入门

什么是Vue.js?

Vue.js是一个用于构建用户界面的前端框架。它采用了MVVM(Model-View-ViewModel)的模式,通过将界面和数据进行双向绑定,使...阅读全文

May122020

PowerUp攻击模块讲解

PowerUp是Privesc模块下的一个脚本,功能相当强大,拥有众多用来寻找目标主机Windows服务漏洞进行提权的实用脚本。

通常,在Windows下可以通过内核漏洞来提升权限。但是,我们常常会碰到无法通过内核漏洞提权所处服务器的情况,这个时候就需要利用脆弱的Windows服务提权,或者利用常见的系统服务,通过其继承的系统权限来完成提权等,此框架可以在内核提权行不通的时候,帮助我们寻找服务...阅读全文

May122020

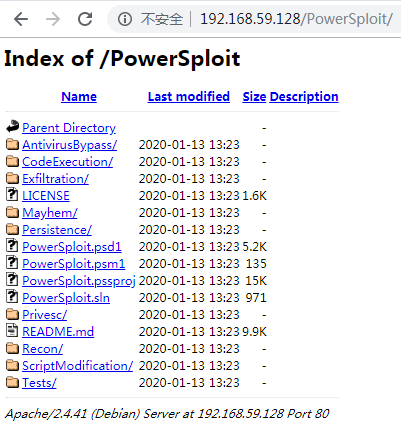

Powersploit的安装及脚本攻击实战

PowerSploit是一款基于PowerShell的后渗透(Post-Exploition)框架软件,包含很多PowerShell攻击脚本,它们主要用于渗透中的信息侦查、权限提升、权限维持。其GitHub地址为:https://github.com/PowerShellMafia/PowerSploit

1、PowerSploit的安装

这里通过kali下载PowerSploit,首先输入git命令下载程序目录

git clone https://github.com/PowerShellMafia/PowerSploit

接着输入以下命令...阅读全文

May102020

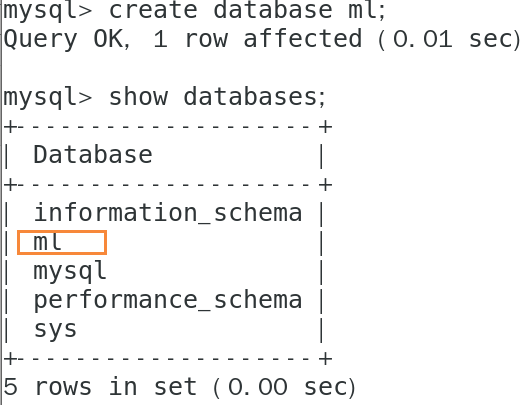

docker数据持久化

1、volume

#启动一个容器 -v定义volume的名字、volume的目录-e是环境变量 MYSQL_ALLOW_EMPTY_PASSWORD允许密码为空

docker run -d -v mysql:/var/lib/mysql –name mysql1 -e MYSQL_ALLOW_EMPTY_PASSWORD=true mysql

#进入容器

docker exec -it mysql1 /bin/bash

#进入数据库并创建一个库

mysql -uroot

#删除容器

docker rm -f mysql1

#再创建一个容器

docker run -d -v my...阅读全文

May062020

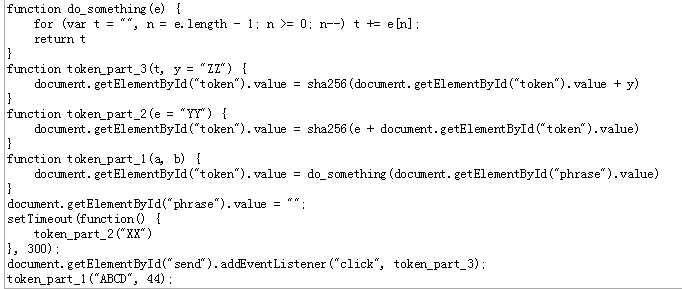

DVWA-14.3 JavaScript(JS攻击)-High-JS混淆逆向

High Level

高级和中级类似,生成 token 的逻辑在额外的 js 文件中。和中级不同的是,这里的 JS 经过了混淆,就显得很混乱。

而 http://deobfuscatejavascript.com中提供的功能是,把混淆后的代码转成人类能看懂一些 js 代码。

其中关键的部分是这里:

这里生成 token 的步骤是:

1、执行token_part_1(“ABCD”, 44)2、执行token_part_2(“XX”)(原本是延迟 300ms执...阅读全文

May062020

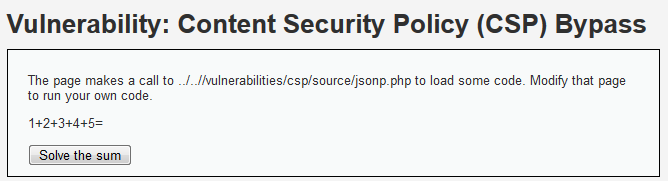

DVWA-13.3 CSP Bypass(绕过浏览器的安全策略)-High?

High Level

查看源码

high.php

<?php

$headerCSP = "Content-Security-Policy: script-src 'self';";

header($headerCSP);

?>

<?php

if (isset ($_POST['include'])) {

$page[ 'body' ] .= "

" . $_POST['include'] . "

";

}

$page[ 'body' ] .= '

<form name="csp" method="POST">

<p>The page makes a call to ' . DVWA_WEB_PAGE_TO_ROOT . '/vulnerabili...阅读全文

May062020

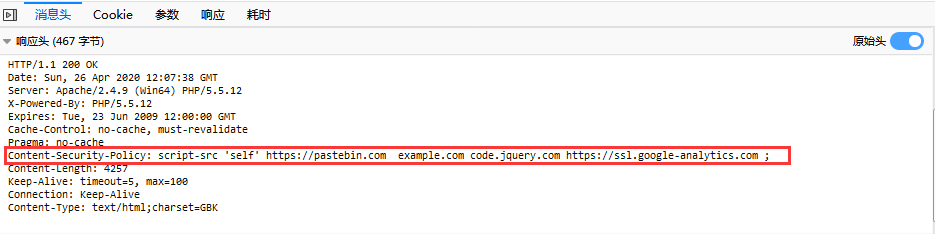

DVWA-13.1 CSP Bypass(绕过浏览器的安全策略)-Low

CSP

Content-Security-Policy是指HTTP返回报文头中的标签,浏览器会根据标签中的内容,判断哪些资源可以加载或执行。翻译为中文就是内容安全策略。是为了缓解潜在的跨站脚本问题(XSS),浏览器的扩展程序系统引入了内容安全策略这个概念。原来应对XSS攻击时,主要采用函数过滤、转义输入中的特殊字符、标签、文本来规避攻击。CSP的实质就是白名单制度,开发人员明确告诉客户端,哪些外部...阅读全文

May062020

DVWA-12.4 XSS (Stored)(存储型跨站脚本)-Impossible

Impossible Level

查看源码

<?php

if( isset( $_POST[ 'btnSign' ] ) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$message = trim( $_POST[ 'mtxMessage' ] );

$name = trim( $_POST[ 'txtName' ] );

// Sanitize message input

$message = stripslashes( $...阅读全文