Sep282020

Sep212020

从入门到精通JavaScript

JavaScript是一种很流行的编程语言,被广泛应用于网页开发、移动应用开发以及服务器端开发等领域。学习和掌握JavaScript,不仅可以帮助我们构建交互式的网页,还可以为我们的职业发展打开更多的机会。在本文中,我们将从入门到精通JavaScript,帮助大家系统地学习和理解这门语言。

JavaScript的基础知识

在学习任何一门编程语言之前,首先需要了解其基础知识。以下是JavaScript的一些基本...阅读全文

Sep162020

攻防世界-web-Web_php_wrong_nginx_config(绕过登录、目录浏览、后门利用)

进入场景后,提示需要登录

尝试打开robots.txt页面,发现2个隐藏页面:hint.php和Hack.php

依次访问

访问hint.php,提示:配置文件也许有问题呀:/etc/nginx/sites-enabled/site.conf

访问Hack.php,无法访问,要求登录,但是登录功能点无法使用,抓包,发现cookie字段isLogin=0,猜测修改为1可绕过登录。

修改为isLogin=1后,成功访问

尝试了一遍,发现只有管理中心链接可以跳转

跳转...阅读全文

Sep162020

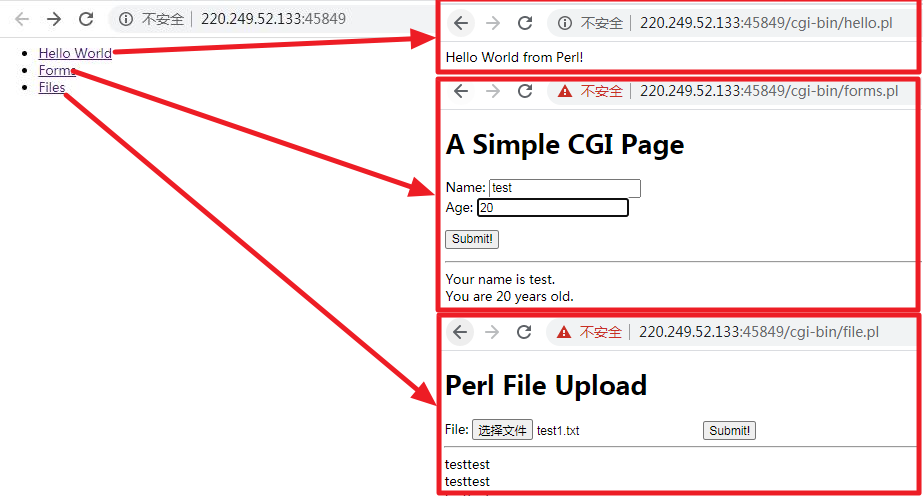

攻防世界-web-i-got-id-200(perl文件上传+ARGV造成任意文件读取和任意命令执行)

题目来源:csaw-ctf-2016-quals

题目描述:嗯。。我刚建好了一个网站

进入场景后有3个链接,点进去都是.pl文件,.pl文件都是用perl编写的网页文件。

尝试后发现,Files链接可以上传文件并把文件内容打印出来。猜想后台应该用了param()函数。

param()函数会返回一个列表的文件但是只有第一个文件会被放入到下面的接收变量中。如果我们传入一个ARGV的文件,那么Perl会将传入的参数作为文件...阅读全文

Sep162020

攻防世界-web-ics-07(PHP弱类型、linux目录结构特性绕过文件类型过滤)

工控云管理系统项目管理页面解析漏洞。

进入题目后,点击进入项目管理页面。

点击view-source查看源码。

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>cetc7</title>

</head>

<body>

<?php

session_start();

if (!isset($_GET[page])) {

show_source(__FILE__);

die();

...阅读全文

Sep162020

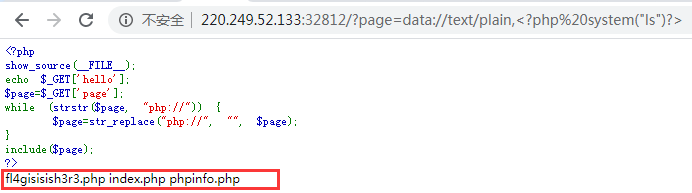

攻防世界-web-Web_php_include(文件包含与伪协议)

打开页面是下面一段代码

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

$page=str_replace("php://", "", $page);

}

include($page);

?>

从代码中得知,page参数中带有php://的都会被替换成空。

strstr() 函数搜索字符串在另一字符串中是否存在,如果是,返回该字符串及剩余部分,否则返回 FALSE。(区分大小写...阅读全文

Sep162020

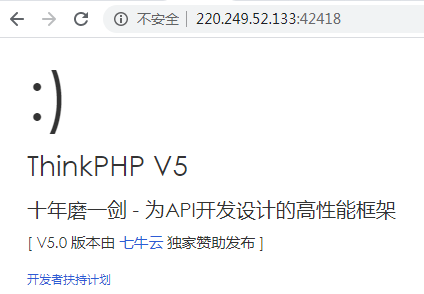

攻防世界-web-php_rce(ThinkPHP 5.0命令执行漏洞)

本题进入场景后显示如下页面

这是一个 thinkphp 框架,先查看版本号。在网址上随意输入一个不存在的模块 地址:

可以看到,thinkphp 版本为 5.0.20。

搜索发现,ThinkPHP 5.0.0-5.0.23 存在远程代码执行漏洞。

漏洞成因可参考:https://www.cnblogs.com/backlion/p/10106676.html

网上有很多现成的POC,可以直接拿来使用。

方法一:

首先,查找flag文件

/?s=/index/\think\app/invokefu...阅读全文

Sep162020

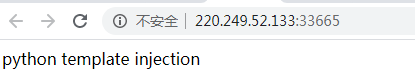

攻防世界-web-Web_python_template_injection(python模板注入SSTI)

进入场景后,显示如下页面

猜测本题存在Python SSTI漏洞,验证一下,在url后面添加{{1+1}},回车显示如下

界面返回2,我们输入的1+1被执行了,说明服务器执行了{{}}里面这一段代码。

关于Python模板注入漏洞,可参考:https://www.cnblogs.com/wjw-zm/p/12741055.html

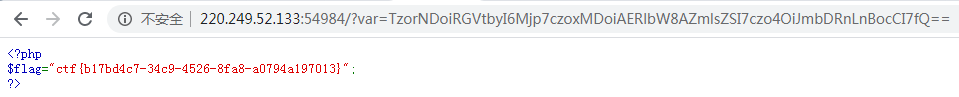

所以本题思路就是先查看当前目录,发现存在一个fl4g文件,然后读取此文件,获得flag。

首先,构造Payload1,查看...阅读全文

Sep162020

攻防世界-web-Web_php_unserialize(PHP反序列化漏洞)

本题进入场景后,显示如下代码:

<?php

class Demo {

private $file = 'index.php';

public function __construct($file) {

$this->file = $file;

}

function __destruct() {

echo @highlight_file($this->file, true);

}

function __wakeup() {

if ($this->file != 'index.php') {

//the secret is in...阅读全文

Sep162020

攻防世界-web-unfinish(sql二次注入)

题目来源:网鼎杯 2018题目描述:SQL

题目如下,是个登录页面

通过awvs扫描得知存在 register.php 注册页面,并且注册界面存在SQL盲注漏洞。

题目提示SQL,在注册页面测试无果,且发现输入框限制了特殊字符,要用代理工具提交payload。

尝试构造sql盲注语句username=alice’ and left(database(),1)>’a’#

得到结果为nnnnoooo!!!

即存在过滤

测试发现过滤了逗号、inf...阅读全文