Oct252025

Oct122025

python安全脚本

漏洞及渗透练习平台

WebGoat漏洞练习平台:

https://github.com/WebGoat/WebGoat

webgoat-legacy漏洞练习平台:

https://github.com/WebGoat/WebGoat-Legacy

zvuldirll漏洞练习平台:

https://github.com/710leo/ZVulDrill

vulapps漏洞练习平台:

https://github.com/Medicean/VulApps

dvwa漏洞练习平台:

https://github.com/RandomStorm/DVWA

数据库注入练习平台 :

https://github.com/A...阅读全文

Aug142025

Python selenium ,一定要会用selenium的等待,三种等待方式解读

发现太多人不会用等待了,博主今天实在是忍不住要给大家讲讲等待的必要性。

很多人在群里问,这个下拉框定位不到、那个弹出框定位不到…各种定位不到,其实大多数情况下就是两种问题:1 有frame,2 没有加等待。殊不知,你的代码运行速度是什么量级的,而浏览器加载渲染速度又是什么量级的,就好比闪电侠和凹凸曼约好去打怪兽,然后闪电侠打完回来之后问凹凸曼你为啥还在穿鞋没出门?凹凸曼...阅读全文

Jul162025

BUUCTF-[WebLogic]CVE-2018-2894(任意文件上传漏洞)

漏洞描述

WebLogic管理端未授权的页面存在任意上传getshell漏洞,可直接获取权限。

漏洞地址:/ws_utc/begin.do、/ws_utc/config.do

默认端口:7001

影响版本

WebLogic :10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3

漏洞复现-方法1

1、打开靶场,看到一个Weblogic的默认404页面。

2、(本步骤是漏洞形成原理分析,靶场测试不需要进行这一步)访问后台登录地址/console/login/LoginForm.jsp...阅读全文

Jul162025

BUUCTF-[WebLogic]CVE-2017-10271(反序列化漏洞)

漏洞描述

Weblogic的WLS组件对外提供web服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。

影响版本

weblogic 版本:

10.3.6.0.0

12.2 1.1.0

12.2.1.2.0

12.1.3.0.0

漏洞复现-方法1

1、打开靶场,看到一个404页面,说明weblogic已成功启动。

2、初步判断:访问 http://node5.buuoj.cn:27559/wls-wsat/CoordinatorPortType,存...阅读全文

Jun252025

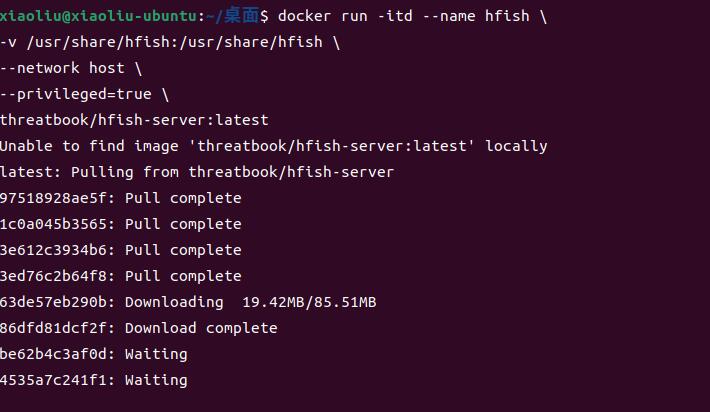

蜜罐学习

蜜罐学习

蜜罐是用来引诱和欺骗攻击者,并且通过记录攻击者的攻击日志来产生价值。

1 蜜罐种类

低交互蜜罐:允许简单的监听,有简单的交互甚至可能没有响应返回(例如21端口,我们访问端口,蜜罐根据请求模拟进行对应的响应返回)

高交互蜜罐:高度模拟服务,允许入侵成功,并且一举一动都会进行监听

1.1 开源蜜罐介绍

https://github.com/desaster/kippo 具有交互的ssh蜜罐 能够记录暴力...阅读全文

Jun252025

sqlmap源码分析(一)

Sqlmap源码分析(一)

此次分析的sqlmap目标版本为1.6.1.2#dev

只对sqlmap的核心检测代码进行详细分析其他的一带而过

sqlmap.py文件结构

为了不让篇幅过长下面只写出了sqlmap.py(入口点)引用的前三个函数,

from __future__ import print_function # 即使在python2.X,使用print就得像python3.X那样加括号

try:

'''

代码作用:

python版本检测 导入必要的包 禁止生成__pyca...阅读全文

May252025

May132025

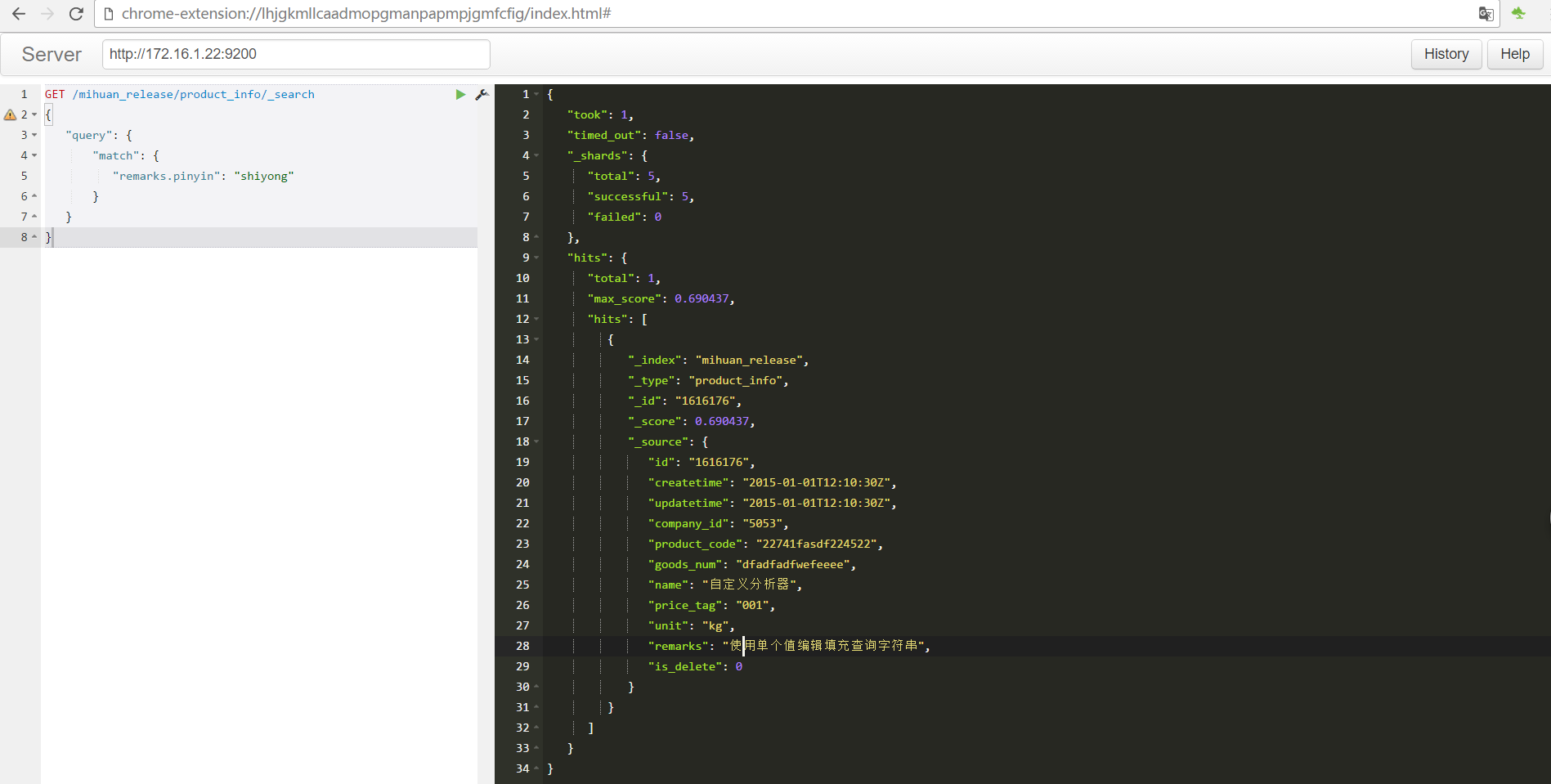

elasticsearch-映射

映射(mapping),相当于关系型数据库中的表结构、字段类型。

查看

GET /mihuan_release/_mapping/product_info

string

string类型域默认会被认为包含全文。就是说,它们的值在索引前,会通过一个分析器,针对于这个域的查询在搜索前也会经过一个分析器。

string 域映射的两个最重要 属性是 index 和 analyzer 。

index

analyzed:首先分析字符串,然后索引它。换句话说,以全文索引这...阅读全文

Apr192025

APP模拟弱网测试-Fiddler+clumsy(windows平台下)

在app测试过程中,有一点总是测试人员头疼的地方,弱网的模拟与测试,clumsy相信大家自己在网上也能找到一大推相关的资料与说明,我在查找这一大堆的资料与说明的时候,头都大了,最后没办法,自己一点点学习,一点点的造。废话不多说,直接来实践。

如果你在熟悉fiddler的情况下,看到这篇文章,再去操作弱网环境,相信你会更加的得心应手,如果不会fiddler,请自行先学习

Clumsy界面:

...阅读全文

![BUUCTF-[WebLogic]CVE-2018-2894(任意文件上传漏洞)](/wp-content/uploads/d/efb4423495a9836aec67a596c88381cf.png)

![BUUCTF-[WebLogic]CVE-2017-10271(反序列化漏洞)](/wp-content/uploads/d/9bacf46ae519ec897db4d956bf868656.png)