May242020

Vue.js前端开发入门教程

什么是Vue.js?

Vue.js(简称Vue)是一款用于构建用户界面的JavaScript框架。它采用了MVVM(模型-视图-视图模型)的架构模式,能够通过响应式的数据绑定实时反映数据的变化。Vue.js非常灵活且易于学习,因此成为了目前最受欢迎的前端框架之一。

安装Vue.js

在开始之前,我们先来了解一下如何安装Vue.js。

可以通过以下方式来安装Vue.js:

CDN引入

<!DOCTYPE html>

<html>

<...阅读全文

抢沙发

May162020

使用 js-xlsx 进行 Excel 导出

引言

在前端开发中,有时候需要将数据导出为 Excel 文件以供用户下载。js-xlsx 是一个功能强大的 JavaScript 库,可以在浏览器端处理 Excel 文件。本文将介绍如何使用 js-xlsx 进行 Excel 导出的步骤,并给出一些示例代码。

安装 js-xlsx

首先,在项目根目录下运行以下命令来安装 js-xlsx:

npm install xlsx --save

导出 Excel

假设你已经有了一个包含数据的 JavaScript 对象,现在我们...阅读全文

May152020

Vue.js开发:从入门到实战

Vue.js是一款流行的JavaScript框架,用于构建用户界面。它具有简单易学、灵活、高效的特点,使得它成为现代Web开发的首选工具之一。在本篇博客中,我们将介绍Vue.js的基本概念和使用方法,并通过实例展示如何在实战项目中应用Vue.js。

Vue.js入门

什么是Vue.js?

Vue.js是一个用于构建用户界面的前端框架。它采用了MVVM(Model-View-ViewModel)的模式,通过将界面和数据进行双向绑定,使...阅读全文

May122020

10个常见的JavaScript错误信息及解决方法

JavaScript作为一种被广泛使用的脚本语言,常常会遇到各种错误。本文将介绍10个常见的JavaScript错误信息,并提供解决方法。

1. “Uncaught SyntaxError: Unexpected token”

这个错误通常是因为语法错误导致的。例如,忘记了添加分号或括号匹配不正确等。

解决方法:仔细检查代码,确定是否有语法错误,并进行修正。

2. “Uncaught TypeError: undefined is not a functi...阅读全文

May122020

WebAssembly技术预研报告:在企业级应用中的性能表现与落地可行性分析

WebAssembly技术预研报告:在企业级应用中的性能表现与落地可行性分析

引言

随着Web技术的快速发展,前端应用的复杂度不断提升,传统的JavaScript在处理高性能计算任务时面临诸多挑战。WebAssembly(简称WASM)作为一种新兴的编译目标技术,为解决这一问题提供了全新的思路。本文将对WebAssembly技术进行全面的预研分析,从技术原理、性能表现、兼容性评估到实际应用场景进行深入探讨,为...阅读全文

May092020

利用D3.js创建交互式数据可视化

在现代的数据驱动世界中,数据可视化已经变得越来越重要。通过将数据转化为可视形式,我们可以更直观地理解和理解数据。D3.js是一个强大而灵活的JavaScript库,可以帮助我们创建令人惊叹的交互式数据可视化。

D3.js简介

D3.js(Data-Driven Documents)是一个基于JavaScript的开源库,用于创建动态、交互式的数据可视化。它允许开发人员使用HTML、CSS和SVG等技术来呈现数据,并利用数据驱...阅读全文

May062020

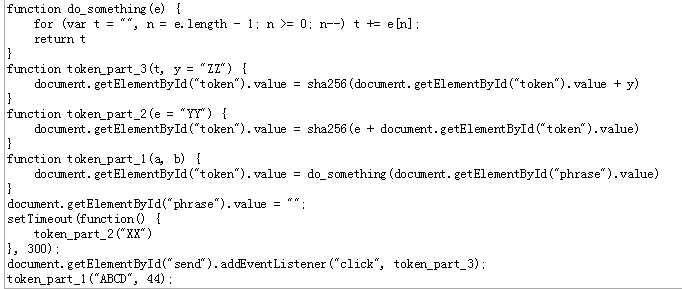

DVWA-14.3 JavaScript(JS攻击)-High-JS混淆逆向

High Level

高级和中级类似,生成 token 的逻辑在额外的 js 文件中。和中级不同的是,这里的 JS 经过了混淆,就显得很混乱。

而 http://deobfuscatejavascript.com中提供的功能是,把混淆后的代码转成人类能看懂一些 js 代码。

其中关键的部分是这里:

这里生成 token 的步骤是:

1、执行token_part_1(“ABCD”, 44)2、执行token_part_2(“XX”)(原本是延迟 300ms执...阅读全文

May062020

DVWA-13.4 CSP Bypass(绕过浏览器的安全策略)-Impossible

Impossible Level

查看源码

impossible.php

<?php

$headerCSP = "Content-Security-Policy: script-src 'self';";

header($headerCSP);

?>

<?php

if (isset ($_POST['include'])) {

$page[ 'body' ] .= "

" . $_POST['include'] . "

";

}

$page[ 'body' ] .= '

<form name="csp" method="POST">

<p>Unlike the high level, this does a JSONP call but d...阅读全文

May062020

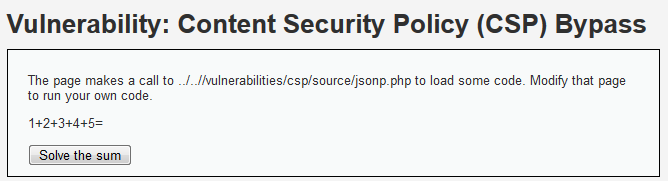

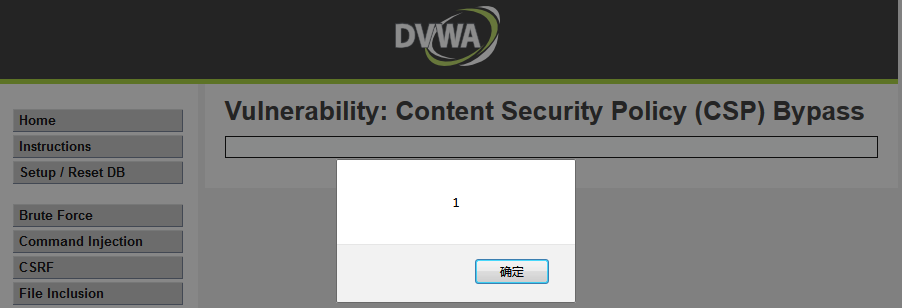

DVWA-13.3 CSP Bypass(绕过浏览器的安全策略)-High?

High Level

查看源码

high.php

<?php

$headerCSP = "Content-Security-Policy: script-src 'self';";

header($headerCSP);

?>

<?php

if (isset ($_POST['include'])) {

$page[ 'body' ] .= "

" . $_POST['include'] . "

";

}

$page[ 'body' ] .= '

<form name="csp" method="POST">

<p>The page makes a call to ' . DVWA_WEB_PAGE_TO_ROOT . '/vulnerabili...阅读全文

May062020

DVWA-13.2 CSP Bypass(绕过浏览器的安全策略)-Medium

Medium Level

查看代码

<?php

$headerCSP = "Content-Security-Policy: script-src 'self' 'unsafe-inline' 'nonce-TmV2ZXIgZ29pbmcgdG8gZ2l2ZSB5b3UgdXA=';";

header($headerCSP);

// Disable XSS protections so that inline alert boxes will work

header ("X-XSS-Protection: 0");

# <script nonce="TmV2ZXIgZ29pbmcgdG8gZ2l2ZSB5b3UgdXA=">alert(1)</script>

?&...阅读全文