Low Level

查看页面

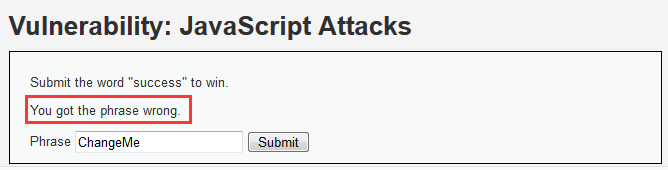

点击submit,发现页面返回“You got the phrase wrong.”。页面提示需要我们提交单词success。

尝试将输入框单词改为success,点击submit,后台返回“Invalid token.”

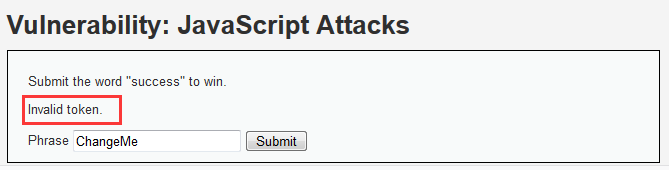

F12查看前端源代码,发现token是在前端生成的,token=md5(rot13(phrase))

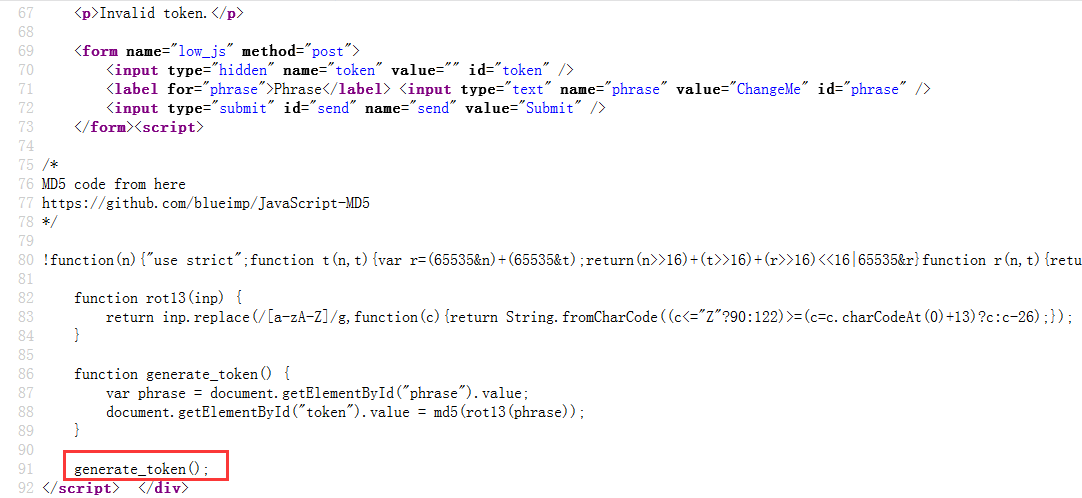

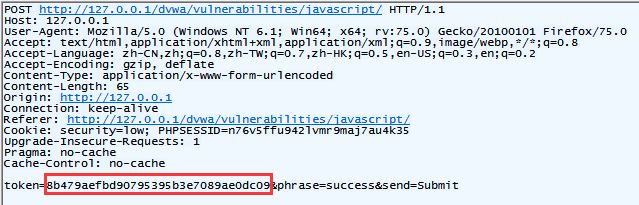

尝试抓包查看这2个请求

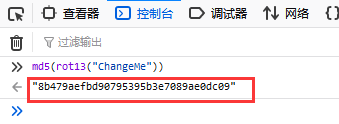

token值没变,猜测这个token值是md5(rot13(“ChangeMe”)),我们可以在控制台确认一下

我们在控制台手动生成的token值与上面两个请求的token值一样,说明猜测正确。

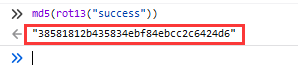

那么接下来,我们尝试手工生成success的token值,在控制台输入

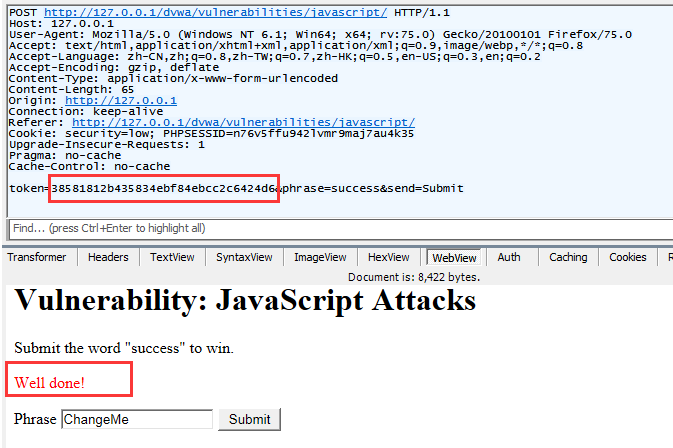

将其带入success请求中,发送给服务器,返回成功。

这个漏洞告诉我们,不要在客户端生成token!

微信扫一扫,打赏作者吧~

微信扫一扫,打赏作者吧~