关键代码

$uname1=$_POST['uname']; $passwd1=$_POST['passwd']; $uname = mysql_real_escape_string($uname1); $passwd= mysql_real_escape_string($passwd1); mysql_query("SET NAMES gbk"); @$sql="SELECT username, password FROM users WHERE username='$uname' and password='$passwd' LIMIT 0,1";

本关与34关是大致相似的,区别在于处理post内容用的是mysql_real_escape_string()函数,而不是addslashes()函数,但是原理是一直的,上面我们已经分析过原理了,这里就不进行赘述了。

我们依旧利用万能密码的思路进行突破。

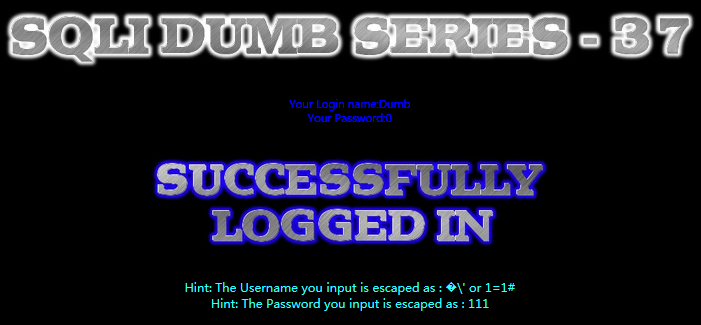

提交username:�’ or 1=1#

password:随便乱填

可以看到下面显示登录成功。

Summary:

从上面的几关当中,可以总结一下过滤 ‘ \ 常用的三种方式是使用preg_replace()直接replace,addslashes(),mysql_real_escape_string()。三种方式仅仅依靠一个函数是不能完全防御的,所以我们在编写代码的时候需要考虑的更加仔细。同时在上述过程中,我们也给出三种防御的方式:

- 使用preg_replace()直接replace时,不要将mysql编码设置为gbk。

- 使用addslashes()时,我们需要将mysql_query设置为binary的方式,才能防御此漏洞

- 使用mysql_real_escape_string()时,需要将mysql设置为gbk即可。

参考:https://www.cnblogs.com/lcamry/p/5762917.html

微信扫一扫,打赏作者吧~

微信扫一扫,打赏作者吧~