nmap扫描局域网存活主机_nmap扫描在线主机的几种方法

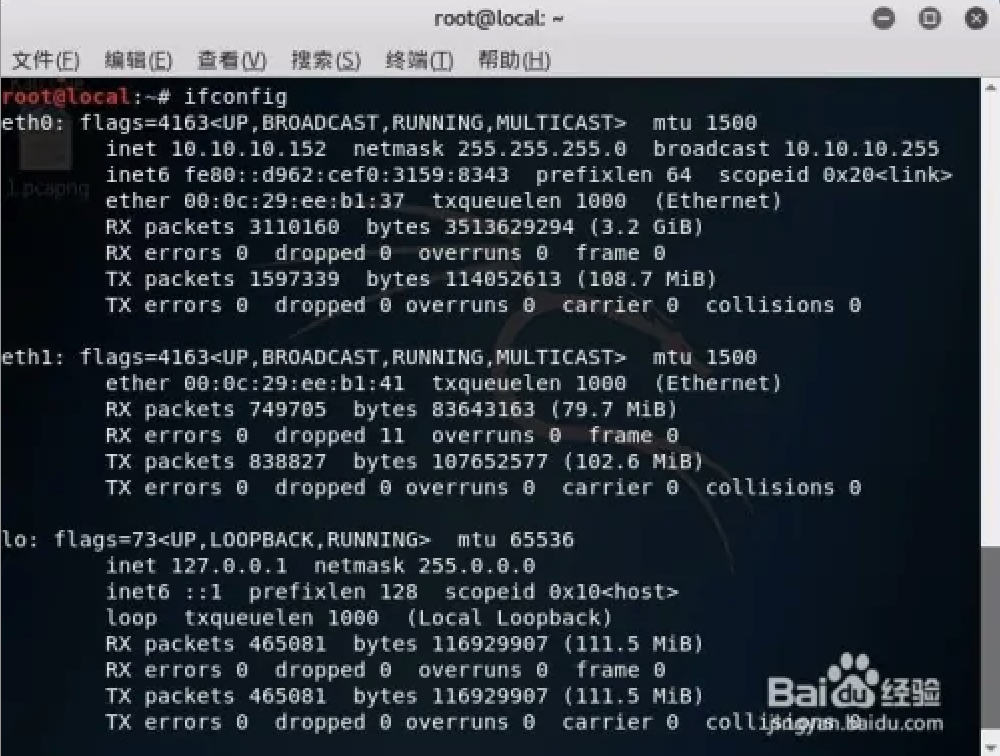

nmap是渗透测试中最重要的神器之一。通过nmap扫描我们可以知道当前主机或者服务器开启了那些端口。通过开启的端口,便可进行下一步的渗透测试。当然,利用nmap我们可以扫面当前局域网中在线的设备。分析局域网中设备的安全性。

nmap

Ping扫描

在nmap中提供了很多的扫描方式,其中ping就是最常用的一种方式。在扫描时只需要加入-sP就可以开启ping扫描。

nmap -sP 192.168.123.1/24

ping扫描

优点:不会返回太多无用的结果造成对结果的分析,并且比较高效。 缺点:部分设备有时扫不到,需多扫描几次。

无ping扫描

ping扫描虽然简单,但是当开启了禁ping后,以上方法便行不通了。这时我们便可以用无ping扫描。

只需要添加参数-p0即可实现。

nmap -p0 192.168.123.1/24

p0扫描

优点:可避免防火墙的发现,可以详细的看到设备开启了那些端口。 缺点: 暂无

TCP Syn Ping扫描

TCP Syn Ping即传输层的TCP/IP扫描,通过发送和接收报文的形式进行扫描,在这种情况下每个端口都会轻易的被发现。

命令:

nmap -PS 192.168.123.1/24

tcp扫描

优点:扫描更加精确

TCP ACK PING扫描

很多防火墙会封锁SYN报文,所以nmap提供了SYN和ACK两种扫描方式,这两者的结合大大的提高了逃避防火墙的概率。

nmap -PA 192.168.123.1/24

在实际中我们通常将 ps 和pa两个参数放到一起,这样效果会更好。

UDP扫描

使用UDP扫描,nmap会发送一个空的报文到主机,如果返回则说明设备在线。通常我们只需要添加-PU即可实现udp扫描。

UDP扫描

ARP扫描

ARP扫描是nmap对目标进行一个apr ping扫描的过程,尤其在内网的情况下。因为在本地局域网防火墙是不会禁止ARP请求的。所以在内网中使用apr扫描时非常有效的。

nmap -PR 192.168.123.1/24

PR扫描

列表扫描

列表扫描,他仅仅是列出制定网络上的每台主机,不发送任何报文给目标。

nmap -sL 192.168.123.1/24

列表扫描

优点:扫描速度相对来比较快。 缺点:会列出一些无用的信息。

反向域名解析

nmap -R 192.168.123.1/24

路由追踪

使用–traceroute选项可以实现路由追踪,可以帮助用户了解网络通行的情况。

nmap --traceroute -v 192.168.123.1/24

简要回顾Nmap简单的扫描方式: 全面扫描:nmap -T4 -A targetip 主机发现:nmap -T4 -sn targetip 端口扫描:nmap -T4 targetip 服务扫描:nmap -T4 -sV targetip 操作系统扫描:nmap -T4 -O targetip

-T0,非常慢的扫描 -T1,比较慢的扫描 -T2,降低速度以降低对带宽的消耗 -T3,默认,根据目标的反应自动调整时间 -T4,快速扫描,常用的扫描方式 -T5,急速扫描,这种方式会牺牲准确度

选项 解释 -oN 标准保存 -oX XML保存 -oG Grep保存 -oA 保存到所有格式 -append-output 补充保存文件

-iL ./ip.txt 输入来源文件

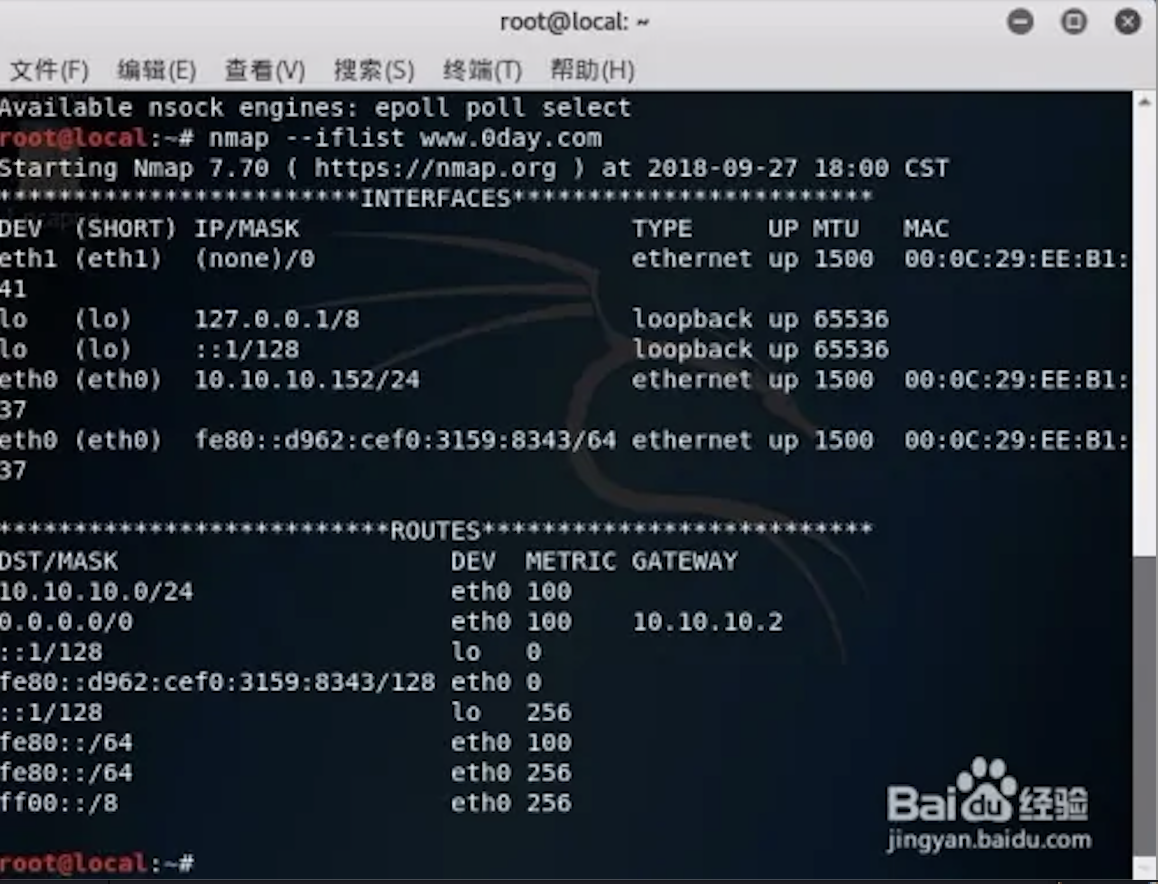

1.Nmap打印检测到的接口列表和路由使用–iflist选项,一般用于调试路由。

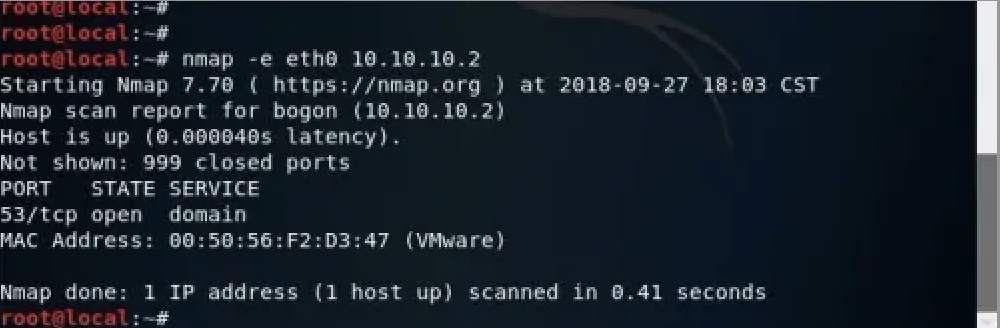

2.nmap也可指定从任意的网络接口发送数据,使用-e选项,我们先看一下网络接口指从eth0发送数据。

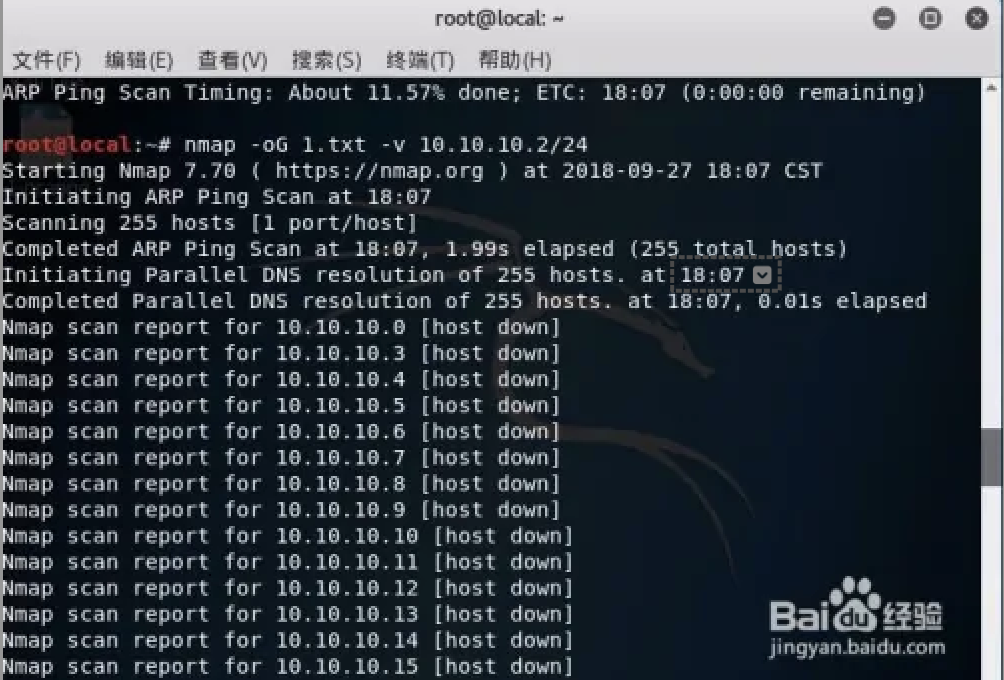

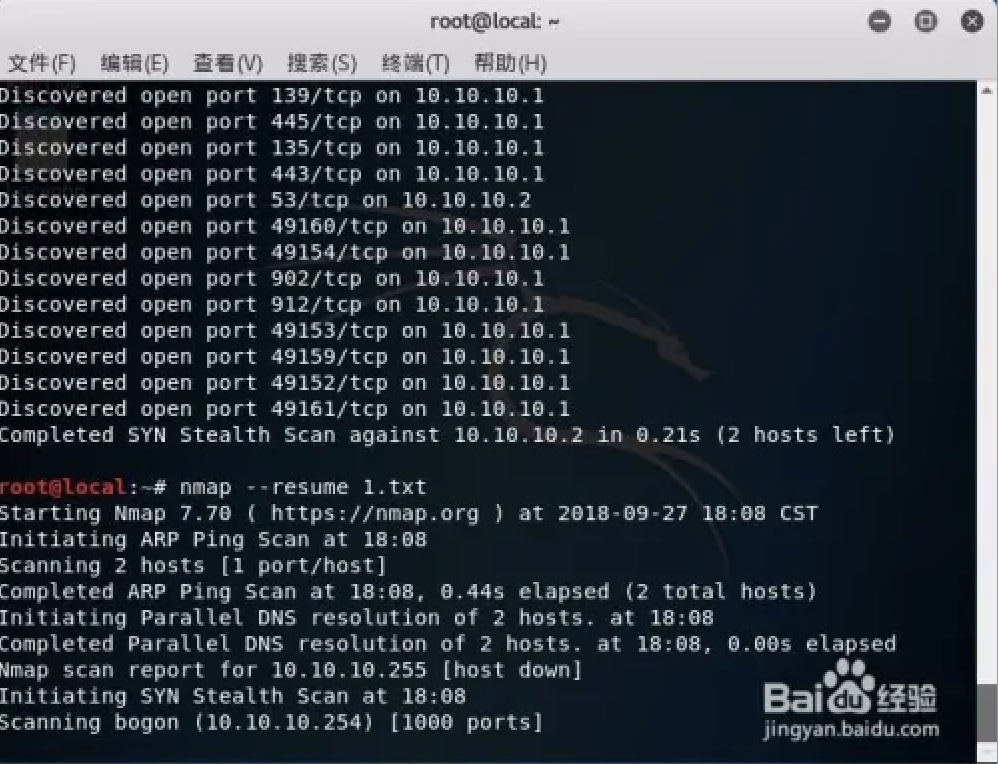

3.继续中断扫描使用–resume选项,在Nmap扫描网络的时候可能需要很长的时间,但是我们可能需要在多个时间段进行扫描,或者由于其他原因导致网络中断是,我们使用–resume选项继续扫,但是必须配合-oN或者-oG选项使用,本次我们使用-oG将扫描结果保存为TXT,然后安心Ctrl+C中断扫描。

上步骤我们通过扫描10.10.10.0/24网段Ctrl+C中断扫描,将扫描结果保存至1.txt文件中,我们继续使用–rusume选项选择1.txt将继续扫描后的结果更新至1.txt。

微信扫一扫,打赏作者吧~

微信扫一扫,打赏作者吧~

最活跃的读者